Copyright ©2003.-2017. CARNet. Sva prava pridržana.

Mail to portal-team(at)CARNet.hr

Kako i sam naslov govori, ovdje smo pripremili kolekciju najkorisnijih savjeta za sistemce. Najčešće su to odgovori na pitanja sa Helpdeska za sistemce (skraćeno zvan sys.help), ali se mogu naći i savjeti općenite naravi.

Ukoliko ste svoje probleme s backupom riješili preko (hvaljene) CARNetove usluge sys.backup, vjerojatno ste u nekom trenutku dobili ovakvu poruku o greški:

Ukoliko ste svoje probleme s backupom riješili preko (hvaljene) CARNetove usluge sys.backup, vjerojatno ste u nekom trenutku dobili ovakvu poruku o greški:

Error: /var/mail/korisnik mtime changed during backup.

Promijenio se "mtime"? Aha, to je onaj "modification time", vjerojatno zato jer je korisniku stigao mail nakon što je backup već počeo. No, što je tu je, tu se ne može ništa. Ipak je to live backup, nakon početka kopiranja datotečni sustav se i dalje mijenja.

Radi se, dakle, o informativnoj poruci o kojoj ne treba previše razmišljati. Samo, što je sa vremenima ctime i atime, koja se također dodjeljuju svakoj datoteci? Atime ("access time") je vrijeme koje se zapisuje svaki put kada se pristupi datoteci, nekim editorom (vi, joe) ili preglednikom (more, less, cat...). Očigledno se vrijeme atime ne uzima u obzir za backupiranje, jer sadržaj datoteke može ostati u potpunosti isti. Čemu backupirati datoteku koja se uopće nije promijenila, iako joj je možda pristupano nakon izmjena?

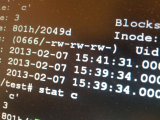

Sasvim je drugačija situacija s vremenom "ctime". Ctime nije "creation time", odnosno vrijeme kreiranja! Ovo se vrijeme uopće ne zapisuje u strukturama datotečnog sustava na Linuxu, nego je ctime zapravo vrijeme promjene pripadajućeg inodea. Inode je podatkovna struktura na disku, odnosno metapodatak u kojem se nalaze svi podaci o datoteci (tko je vlasnik, koje su dozvole, veličina itd), osim imena i sadržaja datoteke.

Ljudskom načinu razmišljanja je zapravo vrlo zgodno zapamtiti: atime je access time, ctime je creation time, mtime je modification time. No, to nije točno za vrijeme ctime.

Ponovimo, ctime jest vrijeme promjene, ali pripadajućeg inodea, što se događa prilikom promjene bilo kojeg podatka unutar strukture. U moguće uzročnike promjene vremena ctime možemo uvrstiti promjenu vlasništva (naredbom chown) ili modusa datoteke (naredbom chmod).

Ovo ima za posljedicu da promjena vremena ctime ne povlači promjenu vremena mtime, ali obrnuto itekako vrijedi. Pomoću naredbe ls možemo vidjeti kako se ta vremena mijenjaju. (Možete rabiti i naredbu stat, koja je opisana u članku http://sistemac.carnet.hr/node/731 [2])

Za probu, kreirane su tri prazne datoteke, a, b i c. Naredba ls po defaultu prikazuje vrijeme mtime, a s opcijom "-u" prikazuje vrijeme atime:

> ls -l

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 b

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 c

> ls -lu

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 b

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 c

> cat b

> ls -lu

total 0

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:21 b

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 c

Vidimo da jednostavna uporaba naredbe cat mijenja vrijeme pristupa datoteci, dok ostale vrijednosti ostaju nepromijenjene.

Sada možemo pogledati kako će se vremena promijeniti kada promijenimo ctime (ctime naredba ls prikazuje ukoliko uključimo prekidač -c):

> chmod 666 c

> ls -lu

total 0

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:21 b

-rw-rw-rw- 1 korisnik users 0 Feb 4 13:19 c

> ls -l

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 b

-rw-rw-rw- 1 korisnik users 0 Feb 4 13:19 c

> ls -lc

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 b

-rw-rw-rw- 1 korisnik users 0 Feb 4 13:22 c

Vrijeme pristupa i modificiranja se na datoteci c nisu promijenili. Promijenjeno je samo vrijeme promjene inodea (ctime), kako smo i namjeravali.

Pogledajmo još što će se dogoditi kada izmijenimo samu datoteku c.

> echo 1 > c

> ls -lu

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:21 b

-rw-rw-rw- 1 korisnik users 2 Feb 4 13:19 c

> ls -l

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 b

-rw-rw-rw- 1 korisnik users 2 Feb 4 13:44 c

> ls -lc

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 a

-rw-r--r-- 1 korisnik users 0 Feb 4 13:19 b

-rw-rw-rw- 1 korisnik users 2 Feb 4 13:44 c

Kao što smo i očekivali, promjena sadržaja datoteke c (a time i vremena mtime), je prouzrokovalo i promjenu vremena ctime (jer su se promijenili podaci u strukturi inodea). Ono što je možda iznenađujuće je da se vrijeme pristupa (atime) nije promijenilo. Ovo je stoga što se vrijeme atime ažurira samo kod operacija čitanja, a vremena ctime i mtime samo kod operacija pisanja.

Ponašanje kod osvježavanja vremena pristupa se može promijeniti s opcijama "noatime", "relatime" i "strictatime". One se mogu upisati za svaku particiju posebno unutar datoteke /etc/fstab, ali se s njima u ovom članku nećemo baviti.

Kako te opcije mogu utjecati na performanse ulazno/izlaznih operacija, bit će zanimljivo obraditi i tu temu (pogotovo stoga što bi to značilo da bi neki programi mogli prestati raditi - npr. mutt, tmpwatch, neki programi za backup itd).

Javilo se nekoliko kolega sa sličnim problemima u radu web poslužitelja Apache. Naime, apache se nakon pokretanja ruši, ne radi stabilno i općenito ne radi pouzdano, pa ni monit ne može trajno pomoći (a ni nije mu namjena da stalno podiže neispravne servise). U logovima nalazimo prilično čudne zapise:

Javilo se nekoliko kolega sa sličnim problemima u radu web poslužitelja Apache. Naime, apache se nakon pokretanja ruši, ne radi stabilno i općenito ne radi pouzdano, pa ni monit ne može trajno pomoći (a ni nije mu namjena da stalno podiže neispravne servise). U logovima nalazimo prilično čudne zapise:

[Fri Jan 18 13:29:36 2013] [alert] (11)Resource temporarily unavailable: setuid: unable to change to uid: 33

[Fri Jan 18 13:29:36 2013] [alert] (11)Resource temporarily unavailable: setuid: unable to change to uid: 33

[Fri Jan 18 13:29:36 2013] [alert] Child 26157 returned a Fatal error... Apache is exiting!

[Fri Jan 18 13:29:36 2013] [emerg] (22)Invalid argument: couldn't grab the accept mutex

Ovo je prvi put da smo se susreli s ovim tipom greske, ali Google je pronasao dva rješenja. Prvi je recept promjena mutexa [5], koji se može pronaći na adresi http://tinyurl.com/byc4tga [6]. Dovoljno je u datoteku /etc/apache2/apache.conf upisati sljedeće i restartati apache:

AcceptMutex fcntl

Čini se da se greška zna dogoditi kada apache naiđe na neki limit u resursima (broj dopuštenih otvorenih datoteka ili memorijski limit). Ukoliko gornji recept ne pomogne, možete probati promijeniti limite pomoću naredbe ulimit, koju ćete upisati negdje na početak datoteke /etc/init.d/apache2:

#!/bin/sh

ulimit -u 150ulimit -n 65535

set -e

Sličan savjet smo našli na službenim stranicama projekta Apache: http://httpd.apache.org/docs/2.4/vhosts/fd-limits.html [7].

Alternativno, postoji bolje mjesto za postavljanje vrijednosti maksimalnog broja otvorenih datoteka, a to je u /etc/apache2/envvars:

APACHE_ULIMIT_MAX_FILES="ulimit -n 65535"

Nadamo se da će vam neki od gornjih savjeta pomoći.

CARNet Debian 4.0 (baziran na Debian Etch distribuciji) sa novom verzijom kernel-2.6-cn paketa (specifično 3:2.6.24-1) prelazi na Debian-like kernele. To znači da se dosadašnji model praćenja recentnih "čistih" inačica verzija Linux jezgri napušta i prelazi na vlastiti derivat Debian kernela u kojem se nalaze sigurnosne zakrpe i eventualni dodaci za CARNet-Debian poslužitelje. Također napušta se LILO boot loader i prelazi na GRUB [10] kao primarni i jedini mehanizam koji će koristiti buduće jezgre.

CARNet Debian 4.0 (baziran na Debian Etch distribuciji) sa novom verzijom kernel-2.6-cn paketa (specifično 3:2.6.24-1) prelazi na Debian-like kernele. To znači da se dosadašnji model praćenja recentnih "čistih" inačica verzija Linux jezgri napušta i prelazi na vlastiti derivat Debian kernela u kojem se nalaze sigurnosne zakrpe i eventualni dodaci za CARNet-Debian poslužitelje. Također napušta se LILO boot loader i prelazi na GRUB [10] kao primarni i jedini mehanizam koji će koristiti buduće jezgre.

Ovo tipično znači sljedeće:

Nova jezgra se bazira oko etchnhalf [11] inačice jezgre (2.6.24 jezgra) sa dodanim zaštitnim ExecShield [12] patchem iz Red Hat Enterprise Linux [13] distribucije te Layer 7 Netfilter [14] dodacima.

Instalacija nove jezgre i prelazak se obavljaju na praktički uobičajeni način, s razlikom da je potrebno napraviti Grub direktorij prije instalacije:

# mkdir -p /boot/grub

# apt-get update

# apt-get install kernel-2.6-cn

Instalacija će automatski povući i odgovarajuću jezgru (linux-image-2.6.24-etchnhalf.1+cn1-686-bigmem_2.6.24-6~etchnhalf.7+cn1 paket), dok se u kernel-2.6-cn paketu sada nalaze rutine potrebne za fino podešavanje i prelazak na Grub.

Izrazito je bitno da ne restartate (rebootate) poslužitelj ako instalacijske rutine jave ikakvu grešku, već da se javite na sustav pomoći za sistem-inženjere [15], ili direktnije, na e-mail paketi@carnet.hr [16].

U slučaju da ipak dođe do problema (što se ne bi smjelo desiti!) i da se poslužitelj ne želi podići nakon restarta jer se Grub nije ispravno instalirao, najjednostavnija metoda oporavka je iskoristiti Linux RIP (http://rip.7bf.de/current/) distribuciju. Sa navedene Web stranice skinite odgovarajuću ISO datoteku i snimite na CD medij, te podignite poslužitelj s tog medija. Kad dobijete root prompt, dovoljno je iskoristiti ove naredbe:

# grub --no-floppy

Te u Grub promptu nastavite i zabilježite si na papir izlaz sljedeće naredbe:

grub> find /boot/grub/stage1

U slučaju da ne dobijete ništa, probajte sa:

grub> find /grub/stage1

Tipičan rezultat je (hd0,0), odnosno Grub pronalazi da se njegova stage1 datoteka nalazi na prvoj particiji (0) na prvom disku (hd0). Shodno tome, instaliramo Grub koristeći te parametre (koriste se uvijek parametri koje je izbacila gornja naredba i niti jedni drugi!) i dalje pišući unutar Grub prompta:

root (hd0,0)

setup (hd0)

Posljednja naredba mora ispisati niz redova i završiti sa "Done." u posljednjem retku. Iz programa izađite sa kombinacijom tipki Ctrl+C te restartajte poslužitelj, nakon čega bi se morao pojaviti uobičajeni Grub izbornik.

Kriptografski certifikati, kao što već znate, omogućuju sigurnu autentikaciju, a time i komunikaciju između dvije točke na Internetu, ali i sigurnu identifikaciju suprotne strane. Ovo omogućuje asimetrična kriptografija, no teorijom se u ovom članku nećemo baviti. Iako postoje tvrtke koje prodaju certifikate i time nedvojbeno potvrđuje da je web site vaš, certifikati koje sami potpisujete (self-signed) omogućuju isto što i komercijalni. Jedina razlika su dosadni pop-up prozori u browseru koji će stalno pitati korisnika vjeruje li dobivenom certifikatu ili ne.

Kriptografski certifikati, kao što već znate, omogućuju sigurnu autentikaciju, a time i komunikaciju između dvije točke na Internetu, ali i sigurnu identifikaciju suprotne strane. Ovo omogućuje asimetrična kriptografija, no teorijom se u ovom članku nećemo baviti. Iako postoje tvrtke koje prodaju certifikate i time nedvojbeno potvrđuje da je web site vaš, certifikati koje sami potpisujete (self-signed) omogućuju isto što i komercijalni. Jedina razlika su dosadni pop-up prozori u browseru koji će stalno pitati korisnika vjeruje li dobivenom certifikatu ili ne.

Već neko vrijeme, CARNet nudi "prave" certifikate, u vidu DigiCert certifikata za akademsku zajednicu. Nažalost, neke institucije članice CARNeta nemaju pravo na ove certifikate, zato ćemo obraditi kreiranje i self-signed certifikata za one koji nemaju pravo na DigiCert certifikate.

1. Pravljenje certifikata preko CARNetovog TCS servisa

2. Pravljenje samopotpisanih certifikata

3. Ugrađivanje certifikata u servise

Na web stranicama http://certifikati.carnet.hr [18]možete pronaći detaljne upute kako doći do ovih certifikata. Kontakt e-mail je tcs-ra@carnet.hr [19], a možete se obratiti i telefonom na broj 01/6661-770.

Sve članice CARNET-a imaju pravo na DigiCert certifikat, a ne samo punopravne članice. No, prije svega morate registrirati svoju ustanovu [20].

Kako su na gore navedenim stranicama detaljno napisane sve upute, ovdje nećemo ponavljati iste informacije. Možete konzultirati točku 2.b) kako bi vidjeli kako se kreira zahtjev za certifikatom s više FQDN [21]-ova, ali inače možete odmah skočiti na točku 3.

Još ćemo samo napomenuti:

- nemojte kriptirati ključ! (stavite "encrypt_key = no" u .cnf datoteci)

- rabite datoteku MultiSCSreq.cnf [22], jer je vrlo izvjesno da ćete trebati više FQDN-ova u istom certifikatu

2. Samopotpisani (self-signed) certifikati

Samopotpisani certifikati omogućuju sigurnu komunikaciju, ali će korisnik morati potvrditi "da vjeruje vašem certifikatu" svaki put kad posjeti vaš site preko SSL-a. Kod drugih servisa ovaj problem nije tako izražen, odnosno krajni korisnici ne vide problem (HTTP, IMAP, POP3...). Popup prozor će se pojavljivati sve dok korisnik trajno ne prihvati certifikat izdan od strane vaše institucije.

Možemo napraviti:

a) certifikat za jedan DNS unos (FQDN - Fully Qualified Domain Name, puno ime poslužitelja [21])

b) certifikat za višestruke FQDN-ove

Preporučujemo da odmah izradite certifikate za sve poslužitelje koje imate ili koje ćete imati.

Kako možete znati koje ćete poslužitelje imati? Možete jednostavno staviti kakva generička imena (npr. geografske pojmove), ili ime poslužitelja podesiti prema njegovoj funkciji (mail, www, student i slično, a prijedloge smo dali u točki 2.b).

Zar ne postoje wildcard certifikati (*.domena.hr)? Postoje, ali njihova uporaba nije preporučljiva iz sigurnosnih razloga. Treba uzeti u obzir i da nijedna akademska institucija u HR neće imati više od nekoliko javno dostupnih servisa, stoga nema ni prevelike potrebe za wildcardovima.

2. a) certifikati za jedan FQDN

Certifikat možete kreirati za samo jedan FQDN na jednostavan način (navest ćemo tri primjera):

I) Najbrži način (postupak vrijedi samo za paket apache2-cn!)

# find /etc/apache2 -name server.\* | xargs rm

# dpkg-reconfigure apache2-cn

Preko apachejeve install skripte generiramo nove certifikate, koji se obično nalaze u /etc/apache2/ssl.* direktorijima (inače, svi se certifikati mogu prebaciti u /etc/ssl/certs direktorij). Ovakav postupak će kreirati potpuno novi certifikat, ali će uzeti u obzir samo osnovni FQDN. Dakle, ako vaš poslužitelj ima ime "server.domena.hr", i certifikat će glasiti na to ime, te primjerice https://www.domena.hr neće raditi (samo https://server.domena.hr).

Gornji primjer za apache2 je specifičan (jer interno rabi posebnu skriptu carnet-generate-ssl), pa ćemo prikazati druge, generičke, slučajeve. Iako ovaj postupak rabe i drugi paketi, navest ćemo primjer za dovecot (dok se za primjerice postfix rabi certifikat snakeoil.pem iz paketa ssl-cert):

# cd /etc/ssl/certs

# rm `openssl x509 -noout -hash < dovecot.pem`.0

# rm dovecot.pem ../private/dovecot.pem

# dpkg-reconfigure dovecot-common

II) Uporaba skripte iz paketa apache2-cn (postupak vrijedi samo ukoliko imate CARNetov paket apache2-cn!)

Kako automatsko generiranje certifikata uzima u obzir samo osnovno ime računala, maloprije spomenuta skripta carnet-generate-ssl isporučena uz CARNetov paket apache2-cn vam pomaže da zadate bilo koje ime koje će se naći u certifikatu (uz uvjet da je unešeno u DNS). Najčešće će to biti "www.domena.hr".

# /usr/share/apache2-cn/carnet-generate-ssl /etc/apache2 www.domena.hr \

root@domena.hr "Vasa Institucija"

III) Potpuno manualni način (ovaj postupak vrijedi za sve servise!)

Sve postupke iz gornjih točaka možete napraviti i ručno, uz možda malo više tipkanja:

# umask 0377

# cd /etc/ssl/certs

# rm `openssl x509 -noout -hash < dovecot.pem`.0

# rm dovecot.pem

# openssl req -new -x509 -days 3650 -nodes -out dovecot.pem \

-keyout dovecot.key

Generating a 1024 bit RSA private key

.............................++++++

.....++++++

writing new private key to 'dovecot.key'

-----

You are about to be asked to enter information that

...

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:HR

State or Province Name (full name) [Some-State]:.

Locality Name (eg, city) []:Grad

Organization Name (eg, company) [Company]:Neka Institucija

Organizational Unit Name (eg, section) []:dom

Common Name (eg, YOUR name) []:server.domena.hr

Email Address []:root@domena.hr

# ln -sf dovecot.pem `openssl x509 -noout -hash < dovecot.pem`.0

Na gore opisani način možete generirati (odnosno obnoviti) certifikat za bilo koji servis.

2.b) certifikati za višestruke FQDN-ove

Za self-signed certifikate možete uporabiti istu datoteku kao i za kreiranje DigiCert certifikata, MultiSCSreq.cnf [22]. U nju, u sekciji "[ req ]" dodajte redak "encrypt_key = no". Ona će tada izgledati poput ovog:

[ req ]

encrypt_key = no

default_bits = 2048

default_keyfile = keyfile.pem

distinguished_name = req_distinguished_name

#attributes = req_attributes

#prompt = no

#output_password = mypass

[ req_distinguished_name ]

countryName = Oznaka zemlje (dvoznakovni kod)

countryName_default = HR

countryName_min = 2

countryName_max = 2

localityName = Naziv lokacije (npr. grad)

organizationName = Naziv organizacije

organizationName_default = naziv CARNet clanice

organizationalUnitName = Naziv organizacijske jedinice (npr. odjel)

organizationalUnitName_default = Internet

commonName = FQDN adresa posluzitelja

commonName_max = 64

[ v3_req ]

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = FQDN alias posluzitelja 1

DNS.2 = FQDN alias posluzitelja 2

DNS.3 = FQDN alias posluzitelja 3

Brojeve (DNS.1, DNS.2..., 3...) možete povećavati do broja poslužitelja koji vam treba, no nemojte pretjerivati. Predlažemo sljedeća imena (uz osnovno ime poslužitelja), no to naravno ovisi samo o vašim potrebama:

1. www

2. mail (pop, imap, smtp)

3. student

4. webmail

5. forum

6. sluzba_x (studentska služba ili slično) itd.

Više od 10-ak imena vam sasvim sigurno neće trebati, pogotovo ako rabite osnovno ime poslužitelja za više servisa (npr. "server.domena.hr" za mail, web i ostalo).

3. Ugrađivanje certifikata u mrežne servise

Preostaje samo certifikate uključiti u svaki servis koji mislite rabiti. Ovo ovisi o konkretnom načinu konfiguracije svakog servisa, a mi ćemo prikazati sve standardne servise koji se mogu susresti na CARNetovim poslužiteljima.

Certifikate je potrebno zaštititi prije instaliranja. To ćemo napraviti s naredbom (naravno, treba promijeniti ime datoteke po vašim potrebama):

# chmod 640 /etc/ssl/certs/dovecot.*

# chown root:root /etc/ssl/certs/dovecot.*

Drugim riječima, certifikat ne smije biti dostupan nikome osim rootu i korisniku pod čijim se UID-om servis vrti.

Apache 2.x

Konfiguracijska datoteka nije nužno u /etc/apache/conf.d/ssl.conf, kako je to uobičajeno, nego može biti u konfiguraciji bilo kojeg virtualnog poslužitelja u direktoriju sites-available ili samostalno, primjerice u datoteci /etc/apache2/sites-available/ssl. Ukoliko je konfiguracija u samostalnom VHOST-u, provjerite je li taj virtualni poslužitelj sa SSL-om uključen:

# a2ensite ssl

Site ssl installed; run /etc/init.d/apache2 reload to enable.

Konfiguracija:

SSLEngine On

SSLCertificateFile /etc/ssl/certs/mojserver.cert

SSLCertificateKeyFile /etc/ssl/private/mojserver.key

SSLCertificateChainFile /etc/ssl/certs/mojserver.chain

Ključ bi trebao biti u svom direktoriju, nedostupan običnim okrisnicima i zaštićen ovim pravima pristupa (chmod 600):

-rw------- 1 root ssl-cert 1675 Dec 5 2012 /etc/ssl/private/mojserver.key

Treba još samo restartati Apache sa naredbama:

# /etc/init.d/apache2 stop

# /etc/init.d/apache2 start

Napomena: apache obično zahtijeva potpuno zaustavljanje i ponovno pokretanje kako bi počeo rabiti certifikat.

Postfix

Konfiguracijske datoteke su /etc/postfix/main.cf i /etc/postfix/master.cf. Varijable smtp_* se rabe za konfiguraciju dijela za slanje pošte od vašeg serverra, dok se varijable smtpd_* rabe za konfiguraciju dijela za zaprimanje pošte (samo jedno slovo razlike, ali ta razlika je bitna). U /etc/postfx/main.cf:

# stara varijabla, ali se jos moze rabiti:

#smtp_use_tls = yes

# od Postfixa 2.3, treba rabiti (zakomentirati varijablu smtp*_use_tls):

smtp_tls_security_level = may

smtp_tls_cert_file = /etc/ssl/certs/mojserver.cert

smtp_tls_key_file = /etc/ssl/private/mojserver.key

smtp_tls_CAfile = /etc/ssl/certs/mojserver.chain

# stara varijabla, ali se jos moze rabiti:

#smtpd_use_tls = yes

# od Postfixa 2.3, treba rabiti:

smtpd_tls_security_level = may

smtpd_tls_cert_file = /etc/ssl/certs/mojserver.cert

smtpd_tls_key_file = /etc/ssl/private/mojserver.key

smtpd_tls_CAfile = /etc/ssl/certs/mojserver.chain

Ovime ste omogućili STARTTLS na portu 25, što je dovoljno za sigurno slanje maila.

Ukoliko ipak želite omogućili preporučeni port 587 (submission) za sigurno i autenticirano slanje maila, u datoteci /etc/postfix/master.cf treba odkomentirati/dopisati sljedeće:

submission inet n - - - - smtpd

# -o smtpd_enforce_tls=yes

-o smtpd_tls_security_level=encrypt

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

Opcija smtpd_tls_security_level (Postfix 2.3 i noviji) zamjenjuje opcije smtpd_enforce_tls i smtpd_use_tls (< Postfix 2.3). Stara opcija je navedena jer se učestalo pojavljuje u raznim uputama na Internetu, pa smo htjeli naglasiti da se u Squeezeu i dalje ne treba rabiti.

Port za SMTPS (465) koji se nekada rabio bi trebalo zakomentirati, jer je prenamijenjen za nešto drugo (multicast). No, u praksi se i dalje rabi za SMTPS, pa je odluka na vama:

#smtps inet n - n - - smtpd

# -o smtpd_tls_wrappermode=yes

# -o smtpd_sasl_auth_enable=yes

Na kraju, treba restartati postfix servis s naredbom:

# /etc/init.d/postfix reload

Dovecot

Dovecot 1.0 / 1.2 (squeeze)

Konfiguracijska datoteka je i dalje /etc/dovecot/dovecot.conf, ali je potrebno navesti i prijelazni certifikat.

ssl_disable = no

ssl_cert_file = /etc/ssl/certs/mojserver.cert

ssl_key_file = /etc/ssl/private/mojserver.key

ssl_ca_file = /etc/ssl/certs/mojserver.chain

Za dovecot 1.2 (squeeze), parametar ssl_disable ne postoji, nego treba umjesto njega rabiti:

ssl = yesI ovdje naravno treba restartati servis sa:

# /etc/init.d/dovecot reloadDovecot 2.1.7 (wheezy)

U izdanju wheezy konfiguracijska datoteka je razlomljena na više manjih. Konfiguracija SSL-a se nalazi u datoteci /etc/dovecot/conf.d/10-ssl.conf, a ukoliko ste obavili nadogradnju s paketom carnet-upgrade, nalazi se i u datoteci 95-cn7-upgrade.conf.

Uvijek vrijedi definicija koja dolazi u "alfanumerički novijoj" datoteci, pa možete upisati retke i u vlastitu datoteku, primjerice 99-local.conf. Ta će konfiguracija onda vrijediti bez obzira što piše u prethodnim datotekama (ovo vrijedi za bilo koji konfiguracijski parametar).

Relevantni retci se ponešto razlikuju:

ssl_ca = </etc/ssl/certs/mojserver.chain

ssl_cert = </etc/ssl/certs/mojserver.cert

ssl_key = </etc/ssl/private/mojserver.key

Napomena: inačica dovecota u wheezyu samopotpisane certifikate stvara unutar direktorija /etc/dovecot, odnosno ključeve u /etc/dovecot/private. Vidjeti http://www.dovecot.org/doc/README.Debian-wheezy [23].

Dovecot 2.2.13 (jessie)

U izdanju jessie konfiguracijska datoteka je razlomljena na više manjih, kao i u prethodnoj inačici za wheezy. Konfiguracija SSL-a se nalazi u datoteci /etc/dovecot/conf.d/10-ssl.conf, a ukoliko ste obavili nadogradnju s paketom carnet-upgrade, nalazi se i u datoteci 95-cn7-upgrade.conf.

Uvijek vrijedi definicija koja dolazi u "alfanumerički novijoj" datoteci, pa možete upisati retke i u vlastitu datoteku, primjerice 99-local.conf. Ta će konfiguracija onda vrijediti bez obzira što piše u prethodnim datotekama (ovo vrijedi za bilo koji konfiguracijski parametar).

Relevantni retci se ponešto razlikuju od inačice u jessie, ali samo po tome da se očekuje da je certifikat spojen s prijelaznim certifikatom:

ssl_cert = </etc/ssl/certs/mojserver-cert-chain.pem

ssl_key = </etc/ssl/private/mojserver.key

Napomena: Certifikat i prijelazni certifikat spajate na ovaj način:

$ cat certifikat.pem chain.pem >> mojserver-cert-chain.pem

Redoslijed certifikata je bitan, pa tako mora ići prvo vaš certifikat, pa onda prijelazni certifikat. Naziv nastale datoteke nije bitan, može biti .pem ili .crt ili .cert - svejedno je.

Konfiguracijska datoteka je /etc/vsftpd.conf.

ssl_enable=YES

allow_anon_ssl=NO

force_local_data_ssl=NO

force_local_logins_ssl=NO

ssl_tlsv1=YES

ssl_sslv2=NO

ssl_sslv3=NO

rsa_cert_file=/etc/ssl/certs/mojserver-key-cert.pem

Specifično je da starije inačice Vsftpda (do Lennyja) zahtijevaju da ključ i certifikat budu u jednoj datoteci, što možete napraviti sa

# cat mojserver.pem mojserver.key >> mojserver-key-cert.pemNapravili smo posebnu datoteku kako ne bi potencijalno ometali druge servise koji traže da se ključ i certifikat nalaze u posebnim datotekama.

Sad možete restartati servis sa:

# /etc/init.d/vsftpd reloadNovije inačice vsftpda (distribucija Lenny i dalje) imaju dodatnu direktivu rsa_private_key_file gdje morate navesti ključ:

rsa_private_key_file=/etc/ssl/private/mojserver.key

Kako bi funkcionirao cijeli lanac povjerenja, spojite prijelazni certifikat s osnovnim:

# cat certifikat.pem chain.pem >> mojserver-cert-chain.pem

U direktivi rsa_cert_file sada treba biti navedena ova spojena datoteka:

rsa_cert_file=/etc/ssl/certs/mojserver-chain-cert.pem

Sad možete restartati servis sa:

# systemctl reload vsftpd

Proftpd

Konfiguracijska datoteka je /etc/proftpd.conf.

<IfModule mod_tls.c>

TLSEngine on

TLSLog /var/log/proftpd/tls.log

TLSProtocol SSLv23

# Kod problema, stavite:

# TLSProtocol TLSv1

# Are clients required to use FTP over TLS when talking to this server?

TLSRequired off

# Server's certificate

TLSRSACertificateFile /etc/ssl/certs/mojserver.cert

TLSRSACertificateKeyFile /etc/ssl/private/mojserver.key

# CA the server trusts - ako imate Comodo certifikat

TLSCACertificateFile /etc/ssl/certs/mojserver.chain

# Authenticate clients that want to use FTP over TLS?

TLSVerifyClient off

# Allow SSL/TLS renegotiations when the client requests them, but

# do not force the renegotations.

TLSRenegotiate required off

</IfModule>

Servis nakon ovoga treba restartati sa:

# /etc/init.d/proftpd reload

4. Provjera ispravnosti instaliranih certifikata

# openssl s_client -connect mojserver.mojadomena.hr:443 -showcerts -CApath /dev/null | less

Port 443 je port na kojem HTTPS servis radi, te ga morate promijeniti u odgovarajući za ostale servise (primjerice 993 za IMAPS, 443 za HTTPS, 995 za POP3S, itd).

Ispravan rad servisa označavaju DVA ulančana certifikata (pojavljuju se DVA zaglavlja -----BEGIN CERTIFICATE----- i -----END CERTIFICATE-----), poslužiteljski i prijelazni pomoću kojega SSL klijenti mogu uspostaviti lanac povjerenja.

Datoteke certifikata i ključeva mogu imati različite nastavke (ekstenzije), no sve su one u PEM formatu (ostali mogu biti DER i PKCS12). Tako, u *.pem datoteci može biti ključ, certifikat, ili čak i certifikat i ključ zajedno. Status možemo provjeriti otvaranjem dateoteka:

# grep BEGIN mojserver.pem

-----BEGIN CERTIFICATE-----

# grep BEGIN mojserver.key

-----BEGIN RSA PRIVATE KEY-----

# grep BEGIN mojserver-key-cert.pem

-----BEGIN RSA PRIVATE KEY-----

-----BEGIN CERTIFICATE-----

Dakle, datoteke mogu imati različite nastavke, a sadržavati iste stvari. Ovo je bila samo brza provjera, detaljnije informacije možete naći uporabom naredbe openssl:

# openssl x509 -in /etc/ssl/certs/imapd.pem -noout -text | grep Subject:

Subject: O=Dovecot mail server, OU=server.,

CN=server.domena.hr/emailAddress=root@domena.hr

Dakle, radi se certifikatu za Dovecot za poslužitelj "server.domena.hr". Ako izostavite naredbu grep, dobit ćete punu informaciju o certifikatu.

Za certifikate s višestrukim FQDN-ima, pod retkom "X509v3 Subject Alternative Name" bi trebali pisati svi vaši poslužitelji koje ste odabrali.

Izgled generiranog zahtjeva za certifikatom (za provjeru prije nego ga pošaljete TCS timu) možete provjeriti s naredbom:

# openssl req -in mojserver.csr -text | less

Ovime smo prošli sve što CARNet sistemcu može zatrebati oko certifikata. Naravno, poželjno je dalje samostalno istražiti informacije.

Ovaj članak u potpunosti zamjenjuje članak http://sistemac.carnet.hr/node/48 [24]

OSVJEŽENO: 2019-06-13

Dana 22. veljače u prijepodnevnim satima mnogi su sistemci dobili dojavu svojih korisnika da im mailovi ne stižu na odredište, ali i obrnuto, njima poslani mailovi nisu stizali u njihove sandučiće e-pošte. Nakon što su pogledali u logove, vidjeli su da poštu zaustavlja Amavis i stavlja u karantenu kao virus. Stavljanje u karantenu nije nešto neuobičajeno, ali broj zaustavljenih mailova svakako jest, kod nekih je iznosio 50%, pa i više. Je li riječ o nekoj greški u sustavu, ili se pojavio opasan virus koji je odjednom zarazio mnoga računala? Pogledajmo logove:

Dana 22. veljače u prijepodnevnim satima mnogi su sistemci dobili dojavu svojih korisnika da im mailovi ne stižu na odredište, ali i obrnuto, njima poslani mailovi nisu stizali u njihove sandučiće e-pošte. Nakon što su pogledali u logove, vidjeli su da poštu zaustavlja Amavis i stavlja u karantenu kao virus. Stavljanje u karantenu nije nešto neuobičajeno, ali broj zaustavljenih mailova svakako jest, kod nekih je iznosio 50%, pa i više. Je li riječ o nekoj greški u sustavu, ili se pojavio opasan virus koji je odjednom zarazio mnoga računala? Pogledajmo logove:

Feb 22 11:36:18 server amavis[12430]: (12430-17) Blocked

INFECTED (MBL_207346.UNOFFICIAL), LOCAL [127.0.0.1]

[161.53.XXX.YYY] <korisnik@domena.hr> -> <korisnik2@domena2.hr>,

quarantine: r/virus-r6BsjEx0FIl3, Message-ID:

<dd6035aad2dd00b46969f945c569a4e8.squirrel@mail.domena.hr>,

mail_id: r6BsjEx0FIl3, Hits: -, size: 17210839, 2401 ms

Korisnik je preko webmaila slao veliku datoteku, za koju je provjerom antivirusnim alatima utvrđeno da nije zaražena, što dodatno ukazuje na nekakvu grešku u mail sustavu. Kako se na CARNetovim poslužiteljima rabi isključivo besplatni antivirusni softver ClamAV (osim ako vaša institucija nije kupila neki drugi), vjerojatno je riječ o nekoj greški unutar ClamAV-a.

Pregledom web stranica ClamAV-a mogli smo naći informaciju da se ne radi o službenoj bazi (zbog ekstenzije UNOFFICIAL), nego o dodatnim antivirusnim definicijama koje se mogu naći u bazi MalwarePatrola. Naravno riječ je o definiciji MBL_207346, koja se nalazi u datoteci /var/lib/clamav/mbl.db:

...

MBL_207048=63616674616e2e6e61726f642e72752f70726f6772616d73

MBL_207301=77616b6162612d746f6f6c732e676f6f676c65636f64652e636f6d2f66696c6573

MBL_207346=7777772e

Ova zadnja definicija, odnosno potpis (signature) je očigledno kraći, je li moguće da se datoteka nije skinula do kraja i da je puklo na ovom potpisu? Datoteke koje nisu unutar osnovnog ClamAV-a se osvježavaju svaki sat preko cron skripte /etc/cron.hourly/clamav-sanesecurity s adrese http://www.malware.com.br/cgi/submit\?action=list_clamav (iz Brazila!). Provjerom smo pronašli da je zaista riječ o datoteci koja nije kompletna, jer bi trebala završiti s ovim potpisom:

MBL_99905=666f746f736c696e6b733433393835362e636f6d2e7361706f2e7074

Dakle, mnogo ključeva nedostaje, a barem jedan je oštećen. No, zašto onda zaustavlja većinu mailova i označava ih kao virus? Ovdje nam može pomoći vlastiti ClamAV-ov alat "sigtool" (hvala Valentinu!):

# sigtool --find-sigs MBL_207346 | sigtool --decode-sigs

VIRUS NAME: MBL_207346

DECODED SIGNATURE:

www.

Za usporedbu, ovako izgleda taj potpis na neoštećenom sustavu:

VIRUS NAME: MBL_207346

DECODED SIGNATURE:

www.thinkertec.com/trial

Znači, ako se u mailu pojavljuje "www.thinkertec.com/trial" mail će biti blokiran. A u gornjem slučaju? Bit će blokiran svaki mail koji sadržava niz znakova "www."!

Ne moramo napominjati da ovo za neke znači gotovo potpuni prekid rada mail sustava, da ne spominjemo stotine i tisuće mailova u karanteni koje treba pronaći i "osloboditi".

No, nije sve tako strašno, jer su mailovi i dalje u karanteni, nisu obrisani i mogu se ponovo poslati. Neka vam pomogne ovaj one-liner:

grep 207346 /var/log/mail/mail.log | grep virus- | sed -e 's/^.*quarantine: //g' -e 's/,.*$//g'

| xargs -I{} amavisd-release {}

(cijeli ovaj niz naredbi mora biti u jednom redu)

Ovaj će niz naredbi u logovima provjeriti jesu li zaustavljeni mailovi po potpisu MBL_207346, pripremiti popis oznaka u karanteni te ih proslijediti naredbi amavisd-release. Ukoliko samo želite provjeriti postoje li zaustavljene poruke, izostavite dio s naredbom xargs.

Napomene: ukoliko je vaš mail.log na drugoj lokaciji, poput /var/log/mail.log, navedite tako u naredbi. Također, ukoliko su se logovi već zarotirali (a svakako hoće prko noći), provjerite i datoteku mail.log.0.

Čini se da naposlužiteljima sa starom inačicom ClamAV-a ovaj problem nije izražen u većoj mjeri. Prepoznat ćete stari ClamAV po poruci "Your ClamAV installation is OUTDATED", iako to ne znači da ClamAV ne radi, samo da je izašla barem jedna novija inačica.

Situacija se navečer normalizirala, pa više ne postoje parcijalni zapisi. Ukoliko unatoč tome ne želite riskirati, onemogućite cijelu MalwarePatrol bazu, tako da preimenujete datoteku mbl.db i onemogućite daljnje osvježavanje:

cd /var/lib/clamav

mv mbl.db mbl.disabled

/etc/init.d/clamav-daemon restart

Još samo trebate na samom početku datoteke /etc/cron.hourly/clamav-sanesecurity dodati "exit 0". Time onemogućujete pokretanje skripte. Ponovit ćemo, ove dvije operacije nisu nužan korak, jer trenutno sve radi kako treba i nema potrebe blokirati ovu korisnu dodatnu zaštitu od virusa, malvera i spama.

Nadamo se da smo pomogli i da će vaši korisnici biti tolerantni prema ovom problemu.

Cron je nezaobilazni sistemski servis, kojega koristimo u svakoj prilici i za svakovrsne potrebe. Iako cron nema veću rezoluciju od jedne minute, za većinu potreba je ovo sasvim dovoljno. Konfiguracija crona je svima poznata, ali ima detalja koje vrijedi proučiti.

Cron je nezaobilazni sistemski servis, kojega koristimo u svakoj prilici i za svakovrsne potrebe. Iako cron nema veću rezoluciju od jedne minute, za većinu potreba je ovo sasvim dovoljno. Konfiguracija crona je svima poznata, ali ima detalja koje vrijedi proučiti.

Standardni redak u cronu (točnije datoteci crontab) se sastoji od 5 polja: minute, sati, dan u mjesecu, mjesec i dan u tjednu, plus jedno polje za naredbu koju imamo namjeru izvršiti. Prvih pet polja se mogu jednostavno zamijeniti s posebnim ključnim riječima:

@daily Pokreće se jednom dnevno (ponoć), ekvivalent je "0 0 * * *".

@midnight isto kao @daily

@weekly Pokreće se jednom tjedno (nedjelja u ponoć), ekvivalent je "0 0 * * 0".

@monthly Pokreće se jednom mjesečno, ekvivalent je "0 0 1 * *".

@yearly Pokreće se jednom godišnje (1.1.), ekvivalent je "0 0 1 1 *".

@annually Isto kao @yearly

@hourly Pokreće se jednom na sat, ekvivalent je "0 * * * *".

@reboot Pokreće se kod restarta ili "hladnog" pokretanja

Vrlo je zgodno, umjesto da pamtimo koje je koje polje, jednostavno staviti ove skraćene oblike, poput:

@daily:@daily /moja/skripta.sh

Posebno je zanimljiv "@reboot". On će, sukladno imenu, pokrenuti program kod reboota ili hladnog starta računala. Za ovu se operaciju obično koristi /etc/init.d/rc.local, ali to je skripta iz paketa "initscripts" pa svoje modifikacije možete slučajno pregaziti u nekoj nadogradnji. Također, rc.local izvršava naredbu kao korisnik root, pa morate koristiti su ili sudo kako bi izvršavali naredbe kao neki drugi korisnik.

Cron nema tih problema, i na startu će izvršiti kao standardni cronjob, dakle pod UID-om vlasnika tog cronjoba.

Standardni cron na Linuxu prihvaća i nekoliko drugih proširenja, kojih nema ili dugo nije bilo na standardnim Unixima. Moguće je postaviti varijablu PATH, te tako proširiti popis direktorija u kojima će se tražiti naredba. Može i suprotno, iz sigurnosnih razloga ograničiti broj direktorija samo na nekolicinu:

PATH=/usr/sbin:/sbin

Varijabla se upisuje na vrhu crontab datoteke, kao i MAILTO:

MAILTO=netko@domena.hr

Varijablu MAILTO ćete upotrijebiti kada želite obavijest o izvršenom cronjobu poslati na neku drugu adresu, a ne na adresu vlasnika cronjoba. Ukoliko ne želite nikakve obavijesti mailom, varijablu postavite na "praznu" vrijednost ovako:

MAILTO=""

Alternativno, možete preusmjeriti standardni izlaz i grešku u /dev/null, pa se mail neće poslati jer nema nikakvog izlaza (outputa):

@weekly /neka/naredba > /dev/null 2>&1

Ostale varijable koje možete upotrijebiti, odnosno promijeniti su: HOME i SHELL.

Iz crona možete direktno poslati mail, bez da koristite posebnu skriptu za to. Iako iz skripte možete ispisati neki tekst, što će vam se poslati mailom, ponekad je praktičnije koristiti ovakve onelinere:

30 8 * * 1 mailx -s "PODSJETNIK" root%%Provjeriti UPS!%%

Svakog ponedjeljka u 8:30 ćete dobiti mail naslova "PODSJETNIK" i sadržaja kojeg upišete. Pri tome je znak "%" oznaka za novi red (\n), pa svako njegovo pojavljivanje znači prijelaz u novi red. Ukoliko baš želite upotrijebiti znak "%", morate ga upisati ovako: "\%".

Cron je dosta fleksibilan, ali je orijentiran na periodično izvršavanje. Ne možete odrediti točan datum kada se nešto treba izvršiti, jer nema mogućnosti upisivanja godine. Da biste to postigli, možete upotrijebiti ovakav oblik:

0 12 1 12 * test `date +'\%Y\%m\%d'` == 20151201 && mailx -s "PODSJETNIK: \

obnovi certifikat!" root%%Obnovi certifikat!%%

Prvog prosinca 2015. godine u podne će stići obavijest da će isteći certifikat za servise, iako cron ovakve stvari ne omogućava direktno. No, malo skriptiranja će pomoći.

Ukoliko imate naprednije korisnike, možete kontrolirati njihovu uporabu crona na način sličan tcp_wrappersu. Pomoću datoteka /etc/cron.allow i /etc/cron.deny možete kontrolirati tko može rabiti cron. Ukoliko nijedna datoteka ne postoji, svi mogu koristiti cron. Ukoliko postoji datoteka /etc/cron.deny, korisnici kojima je zabranjeno korištenje crona moraju biti navedeni. Ukoliko postoji datoteka /etc/cron.allow, korisnici koji mogu koristiti cron moraju biti navedeni unutar datoteke.

Koji ćete način koristiti ovaj mehanizam, ovisi o vašoj sigurnosnoj politici.

Cron je stari, ali pouzdani servis, a sve što treba je znati iskoristiti sve prednosti koje ekstenzije pružaju. Iako su neke ekstenzije specifične za linux, sumnjamo da je danas to problem, jer linuxi dominiraju nekad neprikosnovenim Unix tržištem.

Zdravko Rašić

Nakon nadogradnje na Debianovu distribuciju Squeeze poneki sistem-inženjeri pomalo panično pregledavaju logove u potrazi za neobičnim zapisima. Čine to kako bi na vrijeme uočili da neki servis ima problema u radu. No, mnogi se oslanjaju isključivo na logcheck i OSSEC da im dojavi sumnjive unose u logovima. Ovo, pak, nije poželjno, jer ti programi nikad neće poslati sve relevantne retke iz logova koji bi mogli pomoći da se problem riješi. Dakle, ipak je potrebno otići u logove i "baciti pogled". Jedan od upita koji su nastali nakon takvog "istraživanja" koji smo zaprimili na sys.help tiče se crona i čudne poruke "grandchild failed".

Nakon nadogradnje na Debianovu distribuciju Squeeze poneki sistem-inženjeri pomalo panično pregledavaju logove u potrazi za neobičnim zapisima. Čine to kako bi na vrijeme uočili da neki servis ima problema u radu. No, mnogi se oslanjaju isključivo na logcheck i OSSEC da im dojavi sumnjive unose u logovima. Ovo, pak, nije poželjno, jer ti programi nikad neće poslati sve relevantne retke iz logova koji bi mogli pomoći da se problem riješi. Dakle, ipak je potrebno otići u logove i "baciti pogled". Jedan od upita koji su nastali nakon takvog "istraživanja" koji smo zaprimili na sys.help tiče se crona i čudne poruke "grandchild failed".

Iako čudna, poruka se odnosi na procese koje cron pokreće izvršavajući poslove koje ste mu zadali (cronjobs). U Unix i Linux svijetu ispravan završetak izvršavanja nekog programa ili skripte uvijek je popraćen izlaznim kodom 0 (exitcode). Kako to ovdje nije slučaj, jer je izlazni kod 1, cron će prijaviti grešku putem poruke u logovima. Da je prilikom izvršavanja skripte nastao i kakav izlazni tekst, korisnik root dobio bi mailom. Kako se to u ovom slučaju nije dogodilo, ostaje nam istržiti koji cronjob izaziva ove poruke. Ukoliko pokrenemo naredbu grep nad log datotekom, dobit ćemo ovakav rezultat:

# grep grandchild /var/log/syslog

Jun 27 21:45:01 server /USR/SBIN/CRON[29071]: (CRON) error (grandchild #29080 failed with exit status 1)

Jun 27 21:50:01 server /USR/SBIN/CRON[29612]: (CRON) error (grandchild #29617 failed with exit status 1)

Jun 27 21:55:01 server /USR/SBIN/CRON[30223]: (CRON) error (grandchild #30230 failed with exit status 1)

Neki se proces pokreće svakih 5 minuta i uzrokuje navedene poruke u logovima. Sada imamo kakav-takav trag. U Linuxovom cronu vrijeme izvršavanja cronjoba može se zadati na dva načina, tradicionalnim:

5,10,15,20,25,30,35,40,45,50,55 * * * * naredba

ili skraćenim:

*/5 * * * * naredba

Pa krenimo u potragu za tim cronjobom. Cronjobovi se nalaze na nekoliko mjesta, pa je najjednostavnije iskoristiti opciju "-r" naredbe grep koja uključuje internu rekurziju:

# grep -r -i '/5' /etc/cron*

# grep -r -i '5,10' /etc/cron*

Osumnjičena datoteka je iskrsla, a u ovom konkretnom slučaju riječ je o zaostatku amavis-stats paketa, koji se više ne održava i može se obrisati:

# dpkg --purge amavis-stats amavis-stats-cn

Za dodatnu sigurnost, provjerite je li obrisana datoteka /etc/cron.d/amavis-stats, pa ukoliko nije, obrišite je. Paket

amavis-stats-cn je inačice izbačen iz CARNetove inačice distribucije Squeeze, kao uostalom i Debiana (zbog neodržavanja programa).

Cijelu ovu situaciju smo opisali uglavnom kako bismo vas naučili sami istražiti neobične ili rijetke manifestacije problema na vašim Linux poslužiteljima. U konkretnom slučaju, osim neobičnog unosa i zauzimanja mjesta u logu, nikakve stvarne opasnosti nije bilo, ali ovakvi "trikovi" vam mogu pomoći u nekom sljedećem, ozbiljnijem, slučaju.

Postavljanje kvote na disku spada u obavezne radnje sistemca u slučaju kada na poslužitelju postoji više korisnika. To se posebno odnosi na poslužitelje na kojima se nalaze neodgovorni korisnici, kakvi se uvijek nađu među studentima.

Postavljanje kvote na disku spada u obavezne radnje sistemca u slučaju kada na poslužitelju postoji više korisnika. To se posebno odnosi na poslužitelje na kojima se nalaze neodgovorni korisnici, kakvi se uvijek nađu među studentima.

Postoje dvije osnovne vrste kvota. Prva određuje količinu diskovnog prostora koja se može koristiti, a druga se odnosi na broj datoteka i direktorija koje se mogu kreirati. Moguće je postaviti tzv. soft kvotu, limit nakon kojeg korisnik mailom dobiva obavijest da se približava efektivnom limitu, tzv. hard kvoti. Također, može se definirati i grace period koji dozvoljava korisnicima da kratkotrajno premaše postavljeni limit. On je obično postavljen na 7 dana.

Kvote se tipično implementiraju postavljanjem ograničenja na diskovni prostor korisnicima (per user) i/ili grupama korisnika (per group). Na taj se način korisnicima ne dozvoljava da iskoriste sav diskovni prostor na pojedinoj particiji i time dovedu u pitanje ispravan rad poslužitelja. U slučaju kvote nad grupama, "kvaka" leži u činjenici da se diskovni prostor ograničava cijeloj grupi, a ne pojedinim korisnicima.

Za primjer ćemo implementirati per user kvotu na /var i /home particije. Jedina stvar koja nam treba jest paket quota. Njegova je instalacija standardna. Sljedeći korak jest promjena datoteke /etc/fstab tako da u konfiguraciju particije na koju želimo implementirati kvotu, dodamo parametar usrquota i/ili grpquota. Prepravljeni dio datoteke može izgledati na sljedeći način:

/dev/sda3 /var ext3 defaults,usrquota,errors=remount-ro 0 2

/dev/sda4 /home ext3 defaults,usrquota,errors=remount-ro 0 2

Nakon toga treba napraviti remount svih particija koje smo mijenjali:

# mount -o remount /var

# mount -o remount /home

Na svakoj particiji treba još kreirati datoteku aquota.user i prava čitanja i pisanja dodijeliti isključivo root korisniku. Ta datoteka sadrži tablicu trenutnog zauzeća diska na određenoj particiji. Za kvote nad grupama napravimo datoteku aquota.group.

# touch /var/aquota.user

# chmod 600 /var/aquota.user

# touch /home/aquota.user

# chmod 600 /home/aquota.userAko se rade izmjene na već uključenoj kvoti, nju treba isključiti kako bi promjene mogli kasnije aktivirati. U suprotnom, ovaj se korak preskače:

# quotaoff /dev/var

# quotaoff /dev/home

Kvotu zatim treba inicijalizirati tj. popuniti datoteke aquota.user:

# quotacheck –vaum /var

# quotacheck –vaum /home

Kvote za korisnike se postavljaju tako da odredimo kvotu za jednog proto-korisnika. To se obavlja naredbom edquota:

# edquota -u proto-korisnik

Otvorit će se zadani tekstualni editor u kojem postavimo limite. Za primjer ćemo proto-korisniku postaviti soft limit od 20MB, a hard limit nešto veći:

Disk quotas for user proto-korisnik (uid 12345):

Filesystem blocks soft hard inodes soft hard

/dev/sda3 1324 20000 25000 1 0 0

/dev/sda4 100 20000 25000 22 0 0

Stupac blocks prikazuje količinu diska (u jedinicama od 1k) koju korisnik trenutno koristi, a stupac inodes prikazuje broj datoteka i direktorija koje je taj korisnik već kreirao na pojedinoj particiji. Svaka od dvije vrsta kvota ima svoj soft i hard limit, a vrijednost 0 znači da kvota nije postavljena. Iz primjera je vidljivo da nije ograničen broj direktorija i datoteka koje korisnik može kreirati.

Nakon što smo proto-korisniku postavili limite, njih je potrebno preslikati na sve ostale korisnike koristeći naredbu

# edquota –p proto-korisnik drugi_korisnik

Ovo može biti zamorno jer treba navesti redom sve korisnike kojima želimo uključiti kvotu. Ako je riječ o poslužitelju na kojem se nalaze isključivo studentski korisnički računi, možemo iskoristiti činjenicu da njihovi uid-i idu redno. U datoteci /etc/passwd treći podatak u svakom retku označava uid (primjerice, korisnik www-data ima uid 33). Provjerimo prvi i zadnji uid i preslikamo kvotu naredbom:

# edquota -p proto-korisnik `awk -F: '($3 > prvi_uid && $3 < zadnji_uid) {print $1}' /etc/passwd`U ovoj naredbi koristeći awk iz datoteke /etc/passwd izdvajamo uid svih korisnika koji se nalazi u traženom rasponu i na sve te korisnike dupliciramo kvotu našeg proto-korisnika. Važno je pripaziti da ne postavimo kvotu sistemskim korisnicima poput www-data jer bi time ugrozili rad nekih servisa. Srećom, oni imaju uid manji od 1000 pa ih je lako razlikovati od "ljudskih" korisnika. Zadnji korak je uključivanje same kvote na particijama:

# quotaon /dev/var

# quotaon /dev/home

Time smo dovršili postavljanje kvote. Za provjeru kvote pojedinog korisnika koristi se naredba

# quota korisnicko_ime

Disk quotas for user neki_korisnik (uid 12345):

Filesystem blocks quota limit grace files quota limit grace

/dev/sda3 1048 20000 25000 1 0 0

/dev/sda4 36 20000 25000 9 0 0

Zgodnom se može pokazati i naredba repquota kojom možemo zbirno prikazati kvote svih korisnika. Naredbom edquota –t moguće je postaviti već spomenuti grace period. Također, naredba quotacheck obavlja provjeru datotečnog sustava i kvote te ispravlja sve moguće greške. Nju je zgodno postaviti u dnevni cron. Naravno, preporuka je da se pogledaju man stranice svih navedenih naredbi. Na kraju napomenimo da je kvotu, naravno, moguće uključiti i na operativnom sustavu Windows Server.

P.S. Zaboravio sam napomenuti da se za obavijest o približavanju hard limitu koristi naredba warnquota čija se konfiguracija nalazi u datoteci /etc/warnquota.conf. I ovu naredbu bi trebalo postaviti u dnevni cron.

Već smo se navikli na jednostavnost i upotrebljivost koju nudi Debianov paketni sustav. Ovo uključuje i upravitelje paketima (apt-get, aptitude, dpkg...) i repozitorije, koje možemo i sami kreirati za vlastite potrebe. Također, možemo rabiti i druge, neslužbene, repozitorije te tako rabiti pakete koje Debian ne podržava iz bilo kojeg razloga (najčešće nedovoljno otvorena licenca). No, trenutno aktualna stable distribucija "Etch" zahtijeva jedan mali dodatni korak kako bi uspješno mogli rabiti sve te repozitorije.

Već smo se navikli na jednostavnost i upotrebljivost koju nudi Debianov paketni sustav. Ovo uključuje i upravitelje paketima (apt-get, aptitude, dpkg...) i repozitorije, koje možemo i sami kreirati za vlastite potrebe. Također, možemo rabiti i druge, neslužbene, repozitorije te tako rabiti pakete koje Debian ne podržava iz bilo kojeg razloga (najčešće nedovoljno otvorena licenca). No, trenutno aktualna stable distribucija "Etch" zahtijeva jedan mali dodatni korak kako bi uspješno mogli rabiti sve te repozitorije.

Promjena je zapravo jednostavna, a sastoji se od toga da svaki paket mora biti digitalno potpisan GnuPG ključem. Iako će se paket moći instalirati i bez odgovarajuće provjere, apt-get će se svaki put pobuniti:

WARNING: The following packages cannot be authenticated!

paket1 paket1-dev

Install these packages without verification [y/N]? Y

Odgovorom "Y" i dalje ćete moći instalirati pakete, ali pravo rješenje je skinuti javni ključ repozitorija i instalirati ga na računalo. Ovo vrijedi kako za službene Debian repozitorije, tako i za sve ostale, uključujući i CARNetov. Iako u ovu svrhu već postoje gotovi paketi koji donose ključeve i sve čine umjesto vas, postoji i potpuno ručni način.

Primjerice, ključevi za službeni Debianov repozitorij dolazi s paketom "debian-archive-keyring", te ćete njegovom instalacijom riješiti problem neuatenticiranih paketa. Slično je i s paketom "debian-backports-keyring" i "carnet-keyring". No, ako gotovog paketa nema, možete to isto napraviti i ručno, na primjeru backports.org repozitorija:

gpg --keyserver hkp://subkeys.pgp.net --recv-keys 16BA136C

gpg --export | apt-key add -

Ovaj postupak podrazumijeva da je maintainer repozitorija stavio ključeve na javni poslužitelj ključeva. Kod malih repozitorija moguće je da ni ovo nije napravljeno. No, tada ostaje još jedna solucija:

wget -O - http://backports.org/debian/archive.key | apt-key add -

Ovaj postupak vrijedi za bilo koji repozitorij, samo trebate naći gdje se ključ nalazi, skinuti ga te uvesti (importirati) u bazu koju rabi APT. Ne mora se rabiti niti wget za skidanje (možete skinuti ključ kako želite), pa je tako osnova naredba za uvoz ključeva:

apt-key add kljuc.key

TAG: apt-key apt keyring

FTP (File Transfer Protokol [31]) protokol je star vjerojatno jednako kao i sam Internet (tada se još zvao ARPANET [32]). Njegova specifičnost je da se naredbe prenose preko jednog komunikacijskog kanala (ftp na portu 21), a sami podaci preko drugog (ftp-data na portu 20). Sam protokol nećemo ovdje opisivati, jer je na njega potrošeno previše "digitalne tinte". Ono što nam je problem koji pokušavamo riješiti je slanje zaporke u čitljivom obliku, koji osnovni FTP protokol redovito radi.

FTP (File Transfer Protokol [31]) protokol je star vjerojatno jednako kao i sam Internet (tada se još zvao ARPANET [32]). Njegova specifičnost je da se naredbe prenose preko jednog komunikacijskog kanala (ftp na portu 21), a sami podaci preko drugog (ftp-data na portu 20). Sam protokol nećemo ovdje opisivati, jer je na njega potrošeno previše "digitalne tinte". Ono što nam je problem koji pokušavamo riješiti je slanje zaporke u čitljivom obliku, koji osnovni FTP protokol redovito radi.

Ako ste pomislili "pa čemu uoopće rabiti FTP, postoji scp, sftp, Secure FTP..."? Pa, kao i uvijek, zadržati kompatibilnost unatrag je jako korisno, kako se vaši korisnici ne bi previše bunili. S vremenom ćete ih već sve prebaciti na FTPS.

FTPS nemojte buniti s SFTP-om, niti bilo kojim drugim oblikom kvazi-ftp protokola ili tuneliranjem preko SSH-a. Ovo je "čisti" FTP protokol, s dodanom podrškom za SSL, odnosno TLS. Za ovo mu trebaju, dakako, dva nova TCP porta (ftps-data na 989 i ftps na 990), ali zbog kompatibilnosti, može u nekim uvjetima nastaviti raditi na starim portovima 20 i 21. Možda mislite da ne postoji mnogo klijenata s podrškom za FTPS, ali mogli bi se prevariti. Podržava ga mnoštovo Linux/Unix i Windows klijenata (CuteFTP, cURL, FireFTP, WS FTP, WinSCP itd.)

FTPS ima, u principu, dva načina rada: FTPS i FTPeS. Prvi je bezuvjetni, implicitni oblik, i ukoliko vaš klijent ne podržava FTPS, neće se moći spojiti. Drugi je uvjetni, eksplicitni oblik, gdje klijent određuje koji će dio komunikacije biti enkriptiran, kojim načinom enkripcije i slično. Stari programi će se moći spojiti na ovakav poslužitelj. FTPeS je fleksibilan, i klijenti će moći primjerice zahtijevati da je autentikacija enkriptirana, ali sâm prijenos podataka ne (time se dobije nešto na brzini).

U članku "Certifikati za servise" na adresi http://sistemac.carnet.hr/node/315 [33] smo opisali kao dodati certifikat u vsftpd. Nije toliko bitno je li certifikat službeni ili samogenerirani, iako preporučujemo prvi (kako ga dobiti pogledajte u članku http://www.carnet.hr/sc_servis [34]).

Postavke za vsftpd, koje dodajemo u /etc/vsftpd.conf i koje omogućuju i uobičajeni način rada su:

ssl_enable=YES

allow_anon_ssl=NO

force_local_data_ssl=NO

force_local_logins_ssl=NO

ssl_tlsv1=YES

ssl_sslv2=NO

ssl_sslv3=NO

rsa_cert_file=/etc/ssl/certs/mojserver.pem

rsa_private_key_file=/etc/ssl/private/mojserver.key

Slijede postavke koje će omogućiti da klijent izabere hoće li rabiti stari načina rada, ili rabiti neki od sigurnih protokola (izbacit ćemo ponovljene retke):

ssl_enable=YES

allow_anon_ssl=NO

force_anon_logins_ssl=YES

force_anon_data_ssl=YES

force_local_data_ssl=YES

force_local_logins_ssl=YES

Ukoliko želite da i anonimni korisnici imaju pristup preko sigurne konekcije, postavite varijablu allow_anon_ssl na YES. Ukoliko ne želite da se i sami podaci enkriptiraju, stavite NO na varijable force_anon_data_ssl i force_local_data_ssl (prijava korisnika će i dalje biti enkriptirana).

U čemu je prednost FTPS-a nad drugim oblicima enkriptiranog prijenosa podataka? Ukoliko rabite neki od SSH protokola, morate imati korisnike na sustavu. Za FTPS to ne morate imati, dakle sigurnost je samo uvećana. Ovo je odlično ukoliko imate web hosting, gdje korisnici samo trebaju uploadati svoje web stranice, a mail i ostalo im ne treba.

Sigurno vam se već dogodilo da u sandučiću elektroničke pošte nađete duplikate poruka. Razlog može biti pogreška POP/IMAP poslužitelja, pogreška vašeg mail klijenta ili jednostavno ljudska pogreška kod konfiguracije (višestruki korisnički računi i slično). Problem će nam pomoći riješiti mala skripta, pisana u programskom jeziku Python.

Sigurno vam se već dogodilo da u sandučiću elektroničke pošte nađete duplikate poruka. Razlog može biti pogreška POP/IMAP poslužitelja, pogreška vašeg mail klijenta ili jednostavno ljudska pogreška kod konfiguracije (višestruki korisnički računi i slično). Problem će nam pomoći riješiti mala skripta, pisana u programskom jeziku Python.

Skripta će analizirati vaš sandučić, te po zaglavlju Message-ID kojeg ima svaka poruka, izbaciti duplikate. Ovi duplikati su filtrirani isključivo po Message-ID zaglavlju, poruke koji imaju samo istog pošiljatelja i isti Subject neće biti smatrani duplikatima.

Zaglavlje Message-ID izgleda kao dugačak niz znakova, i jedinstveno označava svaku poruku:

Message-Id: <1291194791.279685.342236381.5436.1@server.carnet.hr>

Po ovom zaglavlju se može prepoznati da je poruka identična nekoj drugoj, a neki mail sustavi čak automatski sprječavaju isporuku identičnih poruka. Drugi sustavi to mogu, ali tek uz neki dodatak (plugin). Postoje dodaci i za mail klijente, primjerice Evolution. No, sve je to kasno ukoliko imamo sandučić sa tisućama mailova u kojem biste htjeli maknuti višak.

Ovdje u pomoć priskače ova jednostavna skripta, koja se pokreće na ovaj način:

cleanupmbox.py -i Moj_mailbox -o Moj_mailbox.ok -h mbox.h

Moj_mailbox je sandučić kojeg želite pregledati, i ne smije biti u uporabi (kako se sadržaj ne bi promijenio tijekom analize). U suprotnom, riskirate da izlazni sandučić bude nečitljiv.

S opcijom -i određujete ulaznu, a s opcijom -o određujete izlaznu datoteku.

Opcija -h će generirati indeks (hash) datoteku, kako biste kasnije mogli brže napraviti redukciju sandučića, ali nije ju neophodno rabiti, pogotovo ako sandučić nije prevelik.

Primjer uporabe:

$ ./cleanupmbox.py -i Moj_mailbox -o Moj_mailbox.ok

New Message-ID: <240427k2f81ed7ah77e493759eec4b6e@mail.gmail.com>

New Message-ID: <A4E927A395F9898133A655D43621D@hpml350.Imun1.local>

New Message-ID: <48DB7261.2068734@domena.hr>

Duplicate Message-ID: <48DB7261.2068734@domena.hr>

New Message-ID: <48E26934.7030004@ptfos.hr>

New Message-ID: <rt-3.6.1-16731-1287834558-1772.3338-8-0@carnet.hr>

...

Program će za svaki novi Message-ID ispisati "New Message-ID", a kada nađe duplikat ispisat će, naravno, "Duplicate Message-ID". U datoteci Moj_mailbox.ok će biti skraćena inačica sandučića, bez duplikata.

Preporučujemo da skriptu primjenite ukoliko arhivirate poštu nekog neaktivnog korisnika, ili na velikim sandučićima gdje se uvijek mogu naći duplikati. Na taj način možete uštediti nešto prostora na disku i drugim resursima, što na velikom broju korisnika može biti primjetno.

Autor skripte je Marilen Corciovei (len@len.ro), a originalnu skriptu možete skinuti ovdje [40]. Ukoliko se pojavi nova inačica, možete ju pronaći na njegovom blogu na adresi: http://www.len.ro/2009/01/remove-duplicate-mails/ [41]

#!/usr/bin/env python

# author Marilen Corciovei len@len.ro, this code is offered AS IS, use at

# your own risk

import re, sys, email, getopt, marshal

msg_start = 'From'

cleaned = None

mids = {}

def parse_mbox(file_name):

file = open(file_name, 'r')

msg = ''

lastLine = ''

while 1:

line = file.readline()

if not line: break

if line.startswith(msg_start) and lastLine == '':

if len(msg) > 0:

parse_msg(msg)

msg = ''

msg = msg + line #+ '\n'

lastLine = line.strip()

def parse_msg(smsg):

m = email.message_from_string(smsg)

if 'message-id' in m:

mid = m['message-id']

if mid in mids:

print 'Duplicate Message-ID:', mid

else:

print 'New Message-ID:', mid

mids[mid]=mid

cleaned.write(smsg)

if __name__=='__main__':

in_file = ''

out_file = ''

hash_file = ''

try:

opts, args = getopt.getopt(sys.argv[1:], "i:o:h:")

except getopt.GetoptError:

print 'Usage', sys.argv[0], '-i input -o output [-h hash file]'

sys.exit(2)

for o, a in opts:

if o == "-i":

in_file = a

if o == "-o":

out_file = a

if o == "-h":

hash_file = a

if in_file == '' or out_file == '':

print 'Usage', sys.argv[0], '-i input -o output [-h hash file]'

sys.exit(2)

#global cleaned

cleaned = open(out_file, 'w')

if hash_file != '':

try:

mids = marshal.load(open(hash_file,'r'))

except:

pass

parse_mbox(in_file)

if hash_file != '':

marshal.dump(mids, open(hash_file,'w'))

| Prilog | Veličina |

|---|---|

| 1.67 KB |

Svi smo davno upoznati s činjenicom da proizvođači, odnosno njihovi marketinški odjeli u reklamama daju samo najbolje osobine svojih proizvoda. Ako se nešto može legalno i slagati, tim bolje. Sjećate se CRT monitora, kad su proizvođači mjerili dimenzije stakla ekrana, umjesto vidljive povrsine? Na taj način je proizvod imao bolju prodaju, iako se 17 inča znalo spustiti ispod 16. Slično je i čvrstim diskovima, uvijek se navodi lijepa, okrugla brojka, iako je gotovo uvijek pravi kapacitet bio niži. Primjerice, disk od 120 gigabajta (120 * 10^9 bajta) zapravo ima 111,79 gigabajta.

Svi smo davno upoznati s činjenicom da proizvođači, odnosno njihovi marketinški odjeli u reklamama daju samo najbolje osobine svojih proizvoda. Ako se nešto može legalno i slagati, tim bolje. Sjećate se CRT monitora, kad su proizvođači mjerili dimenzije stakla ekrana, umjesto vidljive povrsine? Na taj način je proizvod imao bolju prodaju, iako se 17 inča znalo spustiti ispod 16. Slično je i čvrstim diskovima, uvijek se navodi lijepa, okrugla brojka, iako je gotovo uvijek pravi kapacitet bio niži. Primjerice, disk od 120 gigabajta (120 * 10^9 bajta) zapravo ima 111,79 gigabajta.

Proizvođač rabi SI jedinice koje su u dekadskom brojevnom sustavu, što ima zgodnu posljedicu prividnog povećanja kapaciteta. Da bi kapacitet bio ispravno prikazan, potrebno je rabiti binarni sustav. Svi smo u školi učili da 1 kilobajt nema 1000 bajtova, nego 1024, ali da se dogovorno koriste SI jedinice, iako postoji ta određena razlika. To je bilo prihvatljivo, dok se nisu pojavili veći diskovi i veće memorije. Razlike je oko 2% u razredu veličina kilobajta, i do 10% u razredu veličina terabajta. Naravno, razlika ide sve više kako se iznos povećava, pa je razlika između SI i binarnih jedinica za jotabajt nezanemarivih 20%. Više o tome možete pročitati u Wikipedijinom članku na http://en.wikipedia.org/wiki/Binary_prefix [42].

Kako bi se ovaj problem riješio, još od šezdestih se godina pokušava uvesti posebna jedinica. Tek 1999. je IEC (International Electrotechnical Commission [43]) u dokumentu IEC 60027-2 uspio standardizirati nazivlje za binarne prefikse. Oni su navedeni su u tablici:

|

IEC |

Uporaba za memorije itd. |

Uporaba za diskove |

||||||

|

Ime |

Sim- |

Baza 2 |

Baza 10 (binarno značenje) |

Baza 10 (SI značenje) |

Ime |

Simbol |

||

|

kibi |

Ki |

210 |

1,024 |

> 103 |

103 |

1,000 |

kilo [44] |

k/K |

|

mebi |

Mi |

220 |

1,048,576 |

> 106 |

106 |

1,000,000 |

mega [45] |

M |

|

gibi |

Gi |

230 |

1,073,741,824 |

> 109 |

109 |

1,000,000,000 |

giga [46] |

G |

|

tebi |

Ti |

240 |

1,099,511,627,776 |

> 1012 |

1012 |

1,000,000,000,000 |

tera [47] |

T |

|

pebi |

Pi |

250 |

1,125,899,906,842,624 |

> 1015 |

1015 |

1,000,000,000,000,000 |

peta [48] |

P |

|

exbi |

Ei |

260 |

1,152,921,504,606,846,976 |

> 1018 |

1018 |

… |

exa [49] |

E |

|

zebi |

Zi |

270 |

1,180,591,620,717,411,303,424 |

> 1021 |

1021 |

… |

zetta [50] |

Z |

|

yobi |

Yi |

280 |

1,208,925,819,614,629,174,706,176 |

> 1024 |

1024 |

… |

yotta [51] |

Y |

Dakle, po ovom prijedlogu, gibibajt bi imao oznaku GiB, a iznosio bi točno 230 bajtova, odnosno 1073741824 bajtova. Gigabajt, s poznatom oznakom GB, bi sad nedvosmisleno iznosio 1000000000 bajtova. Popularni DVD-5 format (oko 4,700,000,000 bajtova) bi tako na kutiji zapravo trebao imati dvije vrijednosti: 4.7 GB (gigabajta) i 4.37 GiB (gibibajta).

Nova nomenklatura se već polako pojavljuje u određenim aplikacijama i situacijama, a koliko će trebati da nazivi kibibajt, mebibajt, gibibajt, tebibajt i ostali u potpunosti zažive ostaje za vidjeti. Do tada, lijepo je znati da će se situacija konačno raščistiti tijekom određenog vremena.

Greška "Unable to open /etc/default/locale" je bezazlena greška, ako se uopće može greškom nazvati. Neke kolege je uznemirila, jer se pojavljuje u kontekstu naredbe su (koja podiže privilegije korisnika na razinu drugog korisnika, najčešće administratora). No, radi se samo o nepostojanju datoteke koja određuje osnovni locale sustava (lokalizacijske postavke, poput datuma, sortiranja i poruka sustava itd.). Prijava problema koju smo zaprimili je glasila:

Greška "Unable to open /etc/default/locale" je bezazlena greška, ako se uopće može greškom nazvati. Neke kolege je uznemirila, jer se pojavljuje u kontekstu naredbe su (koja podiže privilegije korisnika na razinu drugog korisnika, najčešće administratora). No, radi se samo o nepostojanju datoteke koja određuje osnovni locale sustava (lokalizacijske postavke, poput datuma, sortiranja i poruka sustava itd.). Prijava problema koju smo zaprimili je glasila:

> To: logcheck@domena.hr

> Subject: server.domena.hr 2010-10-28 10:02 Security Events

>

>

> Security Events for su

> =-=-=-=-=-=-=-=-=-=-=-

> Oct 28 09:04:34 server su[822]: pam_env(su:session): Unable to open env file:

> /etc/default/locale: No such file or directory

> Oct 28 09:20:35 server su[2650]: pam_env(su:session): Unable to open env file:

> /etc/default/locale: No such file or directory

>

> o cemu se ovdje radi, jel nesto opasno ili mogu ignorirati?

Ova datoteka se jos od distribucije Debian Etch rabi umjesto stare datoteke /etc/environment. Neki je programi eksplicitno traže, iako ona može biti potpuno prazna. Datoteka /etc/default/locale se nije kreirala ili je obrisana vjerojatno prilikom nadogradnje sustava ili paketa locales.

Ukoliko samo želite brzo rješenje, bit će dovoljno napraviti:

# touch /etc/default/locale

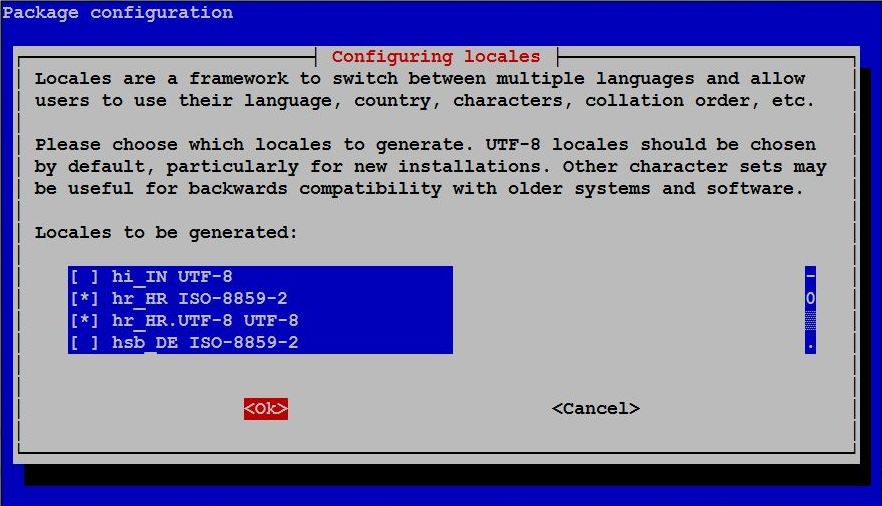

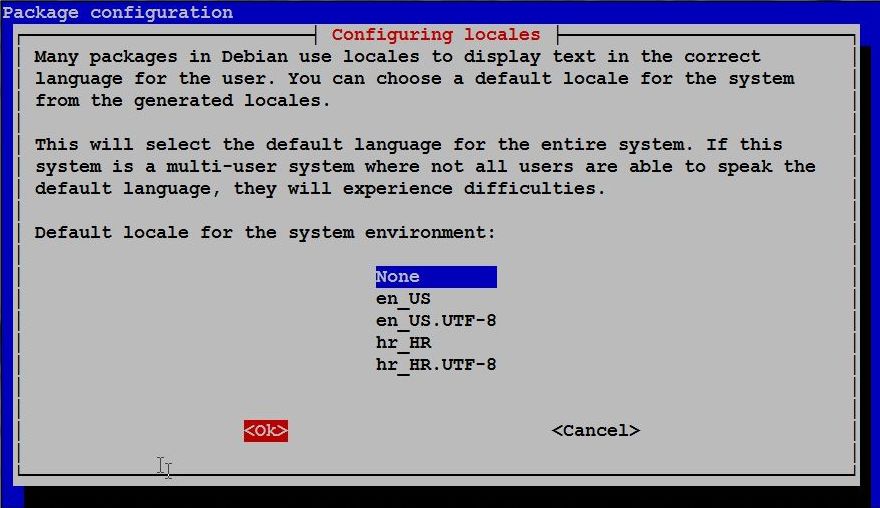

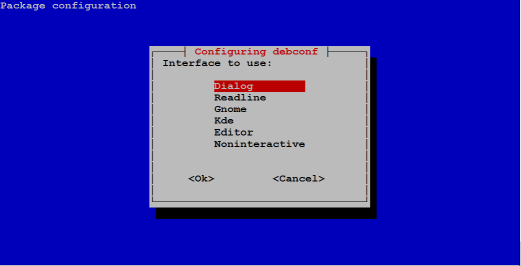

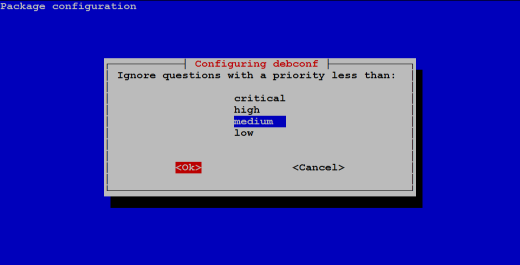

Time ste "ušutkali" sve programe koje traže da ova datoteka postoji. No, pravi put bi bio rekonfiguriranje paketa locales. S naredbom "dpkg-reconfigure locales" možete odabrati novi osnovni locale. Naravno, možete odabrati i "None", pa sustav neće imati osnovni locale, nego samo ugrađeni minimalni ("C"). Prvo, trebate odabrati sve locale koje želite izgenerirati:

# dpkg-reconfigure locales

Nakon toga odabirete osnovni locale sustava, u ovom slučaju "None":

Generating locales (this might take a while)...

en_US.ISO-8859-1... done

en_US.UTF-8... done

hr_HR.ISO-8859-2... done

hr_HR.UTF-8... done

Generation complete.

Datoteka /etc/default/locale će se kreirati, ali bez definicije localea, dakle efektivno će biti prazna (osim komentara u njoj):

server$ cat /etc/default/locale

# File generated by update-locale

server$

Ukoliko u drugom prozoru odaberete bilo što osim "None", to će postati osnovni locale za sustav, pa će tako i pisati u /etc/default/locale.

server$ cat /etc/default/locale

# File generated by update-locale

LANG=en_US.UTF-8

server$

Eto, nadamo se da smo vas naučili dvije stvari jednim člankom: kako popraviti "grešku" koju vam dojavljuje sustav, te kako promijeniti locale na sustavu (ukoliko želite ispisivanje datuma na hrvatskom i slično).

Greška koju ćemo opisati u ovom članku nije nešto što ćete prečesto viđati, no svejedno, kad je vidite sjetite se Portala za sistemce, ukucajte "statoverride" u tražilicu i naći ćete rješenje vašeg problema.

Greška koju ćemo opisati u ovom članku nije nešto što ćete prečesto viđati, no svejedno, kad je vidite sjetite se Portala za sistemce, ukucajte "statoverride" u tražilicu i naći ćete rješenje vašeg problema.

Zašto se ova greška javlja, i što je uopće statoverride datoteka? Dpkg paketni sustav je moćan i kompleksan, a ovo je jedna od njegovih svojstava koja mu omogućava ovu snagu i fleksibilnost. Datoteka se nalazi u direktoriju /var/lib/dpkg/ i sadržava ovakve unose:

www-data www-data 0751 /var/cache/caudium

root sasl 660 /etc/sasldb2

www-data www-data 0751 /etc/caudium/servers

amavis amavis 755 /var/run/amavis

...

I površnom će čitatelju biti jasno da se ovdje radi o nečemu što utječe na vlasnika, grupu i prava nad datotekama ili direktorijima. I bit će u pravu, jer ako razdvojimo ime datoteke na "stat" i "override", funkcija postaje jasna: moguće je preko ovog mehanizma prijeći preko osnovnih prava datoteke u nekom paketu sa pravima po želji.

Ova datoteka se može uređivati ručno ali, ima i svoju naredbu: dpkg-statoverride. Obično se ova naredba ne rabi, nego je uobičajeno rabe postinst skripte paketa (i na taj način izbjegavaju "grub" način promjena sa chown/chmod). Naravno da naredbu možete po potrebi rabiti, ukoliko imate potrebu da određena grupa korisnika ima pristup određenoj datoteci ili direktoriju, a da reinstalacije paketa to ne poremete.

Vratimo se našem problemu, koji sprječava da napravite upgrade, ili instalaciju određenog paketa. Situacija obično nastaje propustom maintainera paketa da nakon operacije "purge" obriše unos u statoverride datoteci:

dpkg: unrecoverable fatal error, aborting: syntax error: unknown group 'freerad' in statoverride file E: Sub-process /usr/bin/dpkg returned an error code (2)

Greška može varirati, ali osnovni problem je isti. Pri tome ne možete dalje ništa instalirati. Problem možemo riješiti na dva načina, ručnim brisanjem unosa u /var/lib/dpkg/statoverride koji se ticu grupe 'freerad', ili nešto

zaobilaznijim načinom:

# dpkg-statoverride --list | grep freerad

# dpkg-statoverride --remove /problematicna/datoteka/ili/direktorij

Nakon ovoga biste trebali moći reinstalirati željeni paket, odnosno instalirati i održavati paketni sustav i dalje.

Ukoliko od prije niste čuli za "Here documents", s pravom se možete upitati čemu što se tako čudno zove uopće može služiti. Riječ je, pojednostavljeno rečeno, o načinu kako običan tekst ubaciti unutar programskog koda, a pri tome se može sačuvati i formatiranje i izvršiti supstitucija varijabli. Here documents se rabe u programiranju u Unix shellu, Perlu, PHP-u, Windows PowerShellu i mnogim drugim jezicima. Kako je najlakše ovaj princip pokazati na primjeru, idemo odmah s jednim jednostavnim primjerom:

Ukoliko od prije niste čuli za "Here documents", s pravom se možete upitati čemu što se tako čudno zove uopće može služiti. Riječ je, pojednostavljeno rečeno, o načinu kako običan tekst ubaciti unutar programskog koda, a pri tome se može sačuvati i formatiranje i izvršiti supstitucija varijabli. Here documents se rabe u programiranju u Unix shellu, Perlu, PHP-u, Windows PowerShellu i mnogim drugim jezicima. Kako je najlakše ovaj princip pokazati na primjeru, idemo odmah s jednim jednostavnim primjerom:

#!/bin/sh

datum=`date +"%d.%m.%Y."`

cat <<END

Poštovani korisniče,

danas je $datum, što je krajnji rok

da obnovite svoj status na ustanovi

i zadržite svoj korisnički račun.

Zahvaljujemo,

IT team

END

Ovaj primjer je pisan u Bash shellu, te će izvršavanje ove skripte ispisati ovakav ispis:

Poštovani korisniče,

danas je 15.10.2010., što je krajnji rok

da obnovite svoj status na ustanovi

i zadržite svoj korisnički račun.

Zahvaljujemo,

IT team

Umjesto naredbe cat, koja ovdje služi samo kao primjer, možete rabiti mail, write ili bilo koju drugu naredbu koja očekuje ulaz sa tipkovnice. Ovaj primjer je koristan za obavještavanje studenata (obično ćemo to činiti iz crona) da će im na određeni datum isteći korisnički račun ukoliko ne donesu potvrdu o upisu godine (u ovisnosti o politici na vašoj instituciji). No, vratimo se samom primjeru.

Znak "<<END" je oznaka gdje počinje tekst kojeg ne treba interpretirati kao naredbe, nego kao obični tekst. No, ipak se vrši substitucija varijabli pa možete rabiti varijable koje ste definirali u samoj skripti ili pak vanjske varijable iz okoliša (environmenta) skripte. Oznaka kraja teksta je ista riječ, samo bez znakova "<<"

Valja napomenuti da riječ ne mora biti "END", može biti bilo koja jedinstvena riječ, a najčešće se rabi "EOF", "END" ili kod nas "KRAJ" i slično. Jedna važna stvar, ukoliko oznaku početka Here documenta stavite u navodnike (bilo dvostruke, bilo jednostruke!), substitucija varijabli se neće obaviti (primjerice, cat <<"END" ili cat <<'END'):

Postovani korisnice,

danas je $datum, što je krajnji rok

da obnovite svoj status na ustanovi

i zadržite svoj korisnički račun.

Zahvaljujemo,

IT team

I drugi programski jezici podržavaju Here documents. Evo primjera za programski jezik Perl:

#!/usr/bin/perl -w

my $posiljatelj = "Sistem administrator";

my $primatelj = "Pero Peric";

print <<"END";

Dragi korisnice $primatelj,

Prekoracili ste diskovnu kvotu koja Vam je dodijeljenja.

Molimo da najhitnije obrisete visak datoteka iz Vaseg direktorija.

$posiljatelj

END

Dakle, uporaba je slična. Bitna razlika je da ukoliko stavite jednostruke navodnike, substitucija varijabli se neće obaviti (pisat će $posiljatelj i $primatelj).

Za popularni skriptni jezik PHP situacija je nešto drugačija, a i "<<" se mijenja u "<<<":

<?php

$adresa = "root@domena.hr <Sistem administrator>";

$primatelj = "Pero Peric";

echo <<<END

Vasa zaporka je stara preko 2 godine. Molimo, promijenite je odmah.

Ukoliko trebate pomoc, obratite se Vasem sistem administratoru na adresu $adresa.

END;

?>

Također, moguće je cijelu konstrukciju dodijeliti varijabli, preko oblika "$varijabla = <<<EOF". Dalje s varijablom možete činiti što vam je volja.

Nadamo se da su primjeri bilo dovoljno jasni te da smo vam uspjeli razjasniti čemu Here documents služe, te da ćete ih moći ubuduće samostalno rabiti.

KEYWORDS: heredoc here doc documents

IP tuneli su objekti mrežnog sloja OSI modela koji nastaju postupkom tuneliranja - omatanja IP paketa u novi paket na izvorišnom kraju tunela, te izdvajanja unutrašnjeg IP paketa iz primljenog IP paketa na odredišnom kraju tunela.

IP tuneli su objekti mrežnog sloja OSI modela koji nastaju postupkom tuneliranja - omatanja IP paketa u novi paket na izvorišnom kraju tunela, te izdvajanja unutrašnjeg IP paketa iz primljenog IP paketa na odredišnom kraju tunela.

Primjer korištenja ovakvog tuneliranje je tvrtka koja radi na dvije udaljene lokacije. Računala na obje lokacije treba smjestiti unutar iste privatne mreže (s IP adresama iz nekog od privatnih raspona adresa). Drugi primjer bila bi tvrtka na istoj lokaciji koja koristi dvije privatne mreže, a mi želimo da nam računalo iz one druge privatne mreže bude vidljivo. U ovakvim slučajevima oblikujemo tunel i definiramo krajeve tunela - čvorove koji na originalni IP paket dodaju novo zaglavlje ili s primljenog paketa skidaju vanjsko IP zaglavlje što omogućuje putovanje paketa kroz nekompatibilni adresni ili protokolni prostor.

Protokoli za tuneliranje dijele se na nespojno-bazirane (datagram-based; IP in IP, GRE, SIT, IPsec, PPTP, MPLS i dr.) i spojno-bazirane (stream-based; SSH, TLS). U ovom ćemo članku objasniti IP in IP, GRE i SIT tunele.

IPIP tuneli su najjednostavniji tuneli i podrazumijevaju enkapsulaciju IPv4 paketa unutar IPv4 paketa. To je moguće isključivo za unicast promet. IPIP ne možemo koristiti u multicast okolini, primjerice kod korištenja OSPF, RIP, BGP i sličnih protokola.

GRE (Generic Routing Encapsulation) tuneli (originalno razvijeni i široko upotrebljavani od Cisca), između ostalog, omogućavaju i prenošenje multicast i IPv6 prometa. Nazivaju se još i IPv6/IPv4 over IPv4 tuneli. Tipična je primjena ovih tunela u mrežama s dinamičkim usmjeravanjem.

SIT (Simple Internet Transition) tuneli nazivaju se još i IPv6 over IPv4 tuneli. Nalaze primjenu u povezivanju izdvojenih IPv6 mreža preko IPv4 područja.

Prije stvaranja tunela na Linuxu treba uključiti sljedeće module jezgre: za IPIP modul ipip, za GRE modul ip_gre i za SIT modul ipv6. Pogledajmo sada ispis podataka za sučelja:

# modprobe -v ipip 1: lo: <LOOPBACK,UP> mtu 16436 qdisc noqueue 2: eth0: <BROADCAST,MULTICAST,UP> mtu 1500 qdisc pfifo_fast qlen 1000 3: sit0: <NOARP > mtu 1480 qdisc noqueue 4: tunl0: <NOARP> mtu 1480 qdisc noop 5: gre0: <NOARP> mtu 1476 qdisc noop

# modprobe -v ipv6

# modprobe -v ip_gre

# ip addr sh

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

link/ether 00:0c:29:68:5d:32 brd ff:ff:ff:ff:ff:ff

inet 192.168.122.130/24 scope global eth0

inet6 fe80::20c:29ff:fe68:5d32/64 scope link

valid_lft forever preferred_lft forever

link/sit 0.0.0.0 brd 0.0.0.0

inet6 ::127.0.0.1/96 scope host

valid_lft forever preferred_lft forever

link/ipip 0.0.0.0 brd 0.0.0.0

link/gre 0.0.0.0 brd 0.0.0.0

Možemo uočiti da se učitavanjem svakog od modula pojavilo jedno pripadajuće sučelje. Uočimo iz ispisa overhead zbog dodavanja vanjskog zaglavlja: mtu vrijednost za eth0 sučelje pokazuje da su IP paketi veličine 1500 okteta. Kod IPIP i SIT tunela, maksimalna je veličina paketa 1480 okteta, dok je kod GRE tunela overhead najveći i iznosi 24 okteta.

Obratimo još samo pažnju na to da ukoliko konfiguriramo usmjernik uključimo odgovarajuće funkcije usmjernika: